Cyber Security ist Chefsache

Industrie 4.0 verlangt zuverlässige Security-Konzepte für die Automatisierung

Der evolutionäre Prozess hin zur Industrie 4.0 ist verbunden mit einer immer stärkeren Vernetzung über verschiedene Bereiche und Ebenen innerhalb der Unternehmen und zwischen verschiedenen Unternehmen. Mit diesen neuen Möglichkeiten ergeben sich auch neue Risiken: die datentechnisch früher stark separierten und damit geschützten Fertigungsbereiche sind heute sehr nahe an die Bürokommunikation herangerückt. Damit müssen Schutzmechanismen installiert werden, die die Produktion vor schädlichen Einflüssen abschotten. Das Wichtigste dabei ist aber, Verantwortungen festzulegen, die bis in die Chefetage reichen.

„Die immer weiter fortschreitende Vernetzung wirtschaftlicher und technischer Prozesse macht auch vor der Automation nicht halt. Die Öffnung der Automation und der Einsatz von Standardkomponenten aus der Informationstechnologie bieten Angriffsmöglichkeiten, wie sie bei den in der Vergangenheit häufig physikalisch abgeschotteten und proprietären Systemen nicht bekannt waren. Die Folge sind vielfältige Anstrengungen der Anwender und Anbieter von Automatisierungstechnologien auf nationaler und internationaler Ebene, Sicherheitsstandards zu definieren und in der Industrie zu etablieren."

So stand es in einem Flyer, mit dem die Verbände VDI, VDE, Namur, Profibus Nutzerorganisation (PNO), VDMA und ZVEI im Frühjahr 2005 zu einem Workshop „Security in der Automation" eingeladen haben. Hintergrund war, dass in dieser Zeit Ethernet-Kommunikationssysteme für die Automation entstanden waren wie zum Beispiel Profinet, die einen durchgängigen Datenaustausch von der Feldebene bis hin zum ERP-System ermöglichen. Damit ergaben sich viele Vorteile für eine transparente Fertigung: Condition Monitoring und Asset Management können mit MES und ERP verbunden, Servicekonzepte, Ersatzteilmanagement und Gerätetausch vereinfacht und die Ressourceneffizienz gesteigert werden.

Neue Chancen, neue Risiken

Aber wie so oft standen den neuen Möglichkeiten auch Nachteile gegenüber: Waren die Produktionsstätten datentechnisch gesehen bisher Inseln und damit gegen die Unbillen des Internets abgeschottet, wurden jetzt Security-Maßnahmen für die Fertigung relevant. Dafür waren neue Konzepte gefragt, denn die Automatisierungseinrichtungen kann man nicht immer wieder mal abschalten, um regelmäßige Security-Updates durchzuführen.

Erschwerend für die Umsetzung war, dass es zu dieser Zeit mit der bereichsübergreifenden Kommunikation zwischen IT, Engineering und Produktion nicht zum Besten bestellt war. Die oben genannte Initiative der Verbände - zunächst unter der Federführung von PNO und ZVEI - hatte es sich deshalb zum Ziel gesetzt, das Bewusstsein für notwendige Security-Maßnahmen in allen Bereichen und auf allen Ebenen der Unternehmen zu stärken bzw. zu schaffen, aber gleichzeitig auch Anforderungen für notwendige Sicherheitsmechanismen zu definieren. Es gab zu dieser Zeit zwar bereits Experten-Arbeiten zu Security-Maßnahmen im Rahmen der industriellen Kommunikation - sowohl international im Rahmen der IEC als auch national zum Beispiel in der Namur - die aber in der Umsetzung zunächst keine große Beachtung erfuhren.

GMA: IT-Security in der Automation

Als Konsequenz dieser Aktivitäten wurde im Jahr 2006 der Fachausschuss „Security" in der VDI/VDE Gesellschaft Mess-und Automatisierungstechnik (GMA) als gemeinsame Initiative von Namur, PNO, VDI/VDE, VDMA und ZVEI im Jahr 2006 gegründet. Im Rahmen der Arbeiten ist die Richtlinie VDI/VDE 2182 entstanden, die eine praxisgerechte Vorgehensweise zur Erreichung einer angemessenen Security in der industriellen Automatisierungstechnik aufzeigt und sich an alle beteiligten Gruppen, sowohl an die Geräte- und die Systemhersteller, die Integratoren, Maschinenbauer wie auch die Betreiber von Anlagen wendet.

Der grundlegende Ansatz dieser Richtlinienreihe ist es, eine zwischen Herstellern, Integratoren und Betreibern abgestimmte Vorgehensweise zu definieren, die ein Optimum an IT-Security gewährleisten kann und gleichzeitig wirtschaftliche Gesamtlösungen ermöglicht. Das entwickelte Vorgehensmodell basiert auf einem prozessorientierten Ansatz. Der beschriebene Prozess unterstützt den Anwender des Vorgehensmodells bei der Bestimmung und Validierung einer angemessenen und wirtschaftlichen Sicherheitslösung für einen konkreten Anwendungsfall.

Der erste Entwurf der Richtlinie VDI 2182/Blatt 1 (Gründruck) wurde bereits am 1. August 2007 veröffentlicht. Der aktuelle Stand datiert vom Januar 2011und beschreibt auf Basis einer zwischen Herstellern von Automatisierungsgeräten und -systemen und deren Nutzern abgestimmten gemeinsamen Begriffsdefinition, wie Informationssicherheit im gesamten Lebenszyklus gewährleistet werden kann. In den ergänzenden Blättern VDI/VDE 2182 Blatt 2.1 bis Blatt 3.3 wird die Anwendung des Vorgehensmodells anhand konkreter Beispiele beschrieben.

Dornröschenschlaf

Trotz der Aktivitäten vieler Verbände und Organisationen verharrte in vielen Firmen die Frage nach den Security-Zuständigkeiten und -Maßnahmen in einer Art Dornröschenschlaf. Erst Stuxnet, Duqu, NSA und GCHQ haben jetzt - fast zehn Jahre später - zu einer intensiven Bewusstseinsveränderung geführt. Stuxnet und Duqu haben gezeigt, dass es möglich ist, Schadprogramme gezielt in Produktionseinrichtungen zu schicken, um diese zu schädigen. NSA und GCHQ haben mit ihrer Sammelwut gezeigt, dass Firmendaten - ob aus Forschung, Produktion oder Vertrieb und Finanzen - leicht in andere Hände geraten können, wodurch die eigene Wettbewerbsposition deutlich geschädigt werden kann. Wirtschaftliche Interessen waren es dann auch, die Firmen wie Google, Apple, Microsoft, Facebook, Twitter & Co. gemeinsam gegen die Internet-Überwachung der NSA auftreten ließen - obwohl sie selber zu den fleißigsten Datensammlern gehören. Die US-Internetkonzerne haben offensichtlich Sorge um die Auswirkungen der andauernden Enthüllungen über die Spähprogramme auf ihre Geschäfte und fordern eine Beschränkung und strenge Kontrolle der Geheimdienste. Ob der Ruf nach der Politik hier sinnvoll ist, sei dahingestellt: Geheimdienste oder Terrororganisation haben ihre eigenen Spielregeln und lassen sich nicht immer durch Normen und Gesetze beeinflussen.

Glücklicherweise wird nicht jedes Unternehmen ein Opfer irgendwelcher Organisationen. Oft sind es eigene Fehler oder Unachtsamkeiten, die Security-Probleme verursachen. Aber „friendly fire" ist für die Betroffenen genau so unangenehm wie Angriffe von anderer Seite. Deshalb sollten alle sinnvollen und nötigen Maßnahmen zur Cyber Security in jedem Unternehmen zum Standard werden. Aber was ist sinnvoll und nötig?

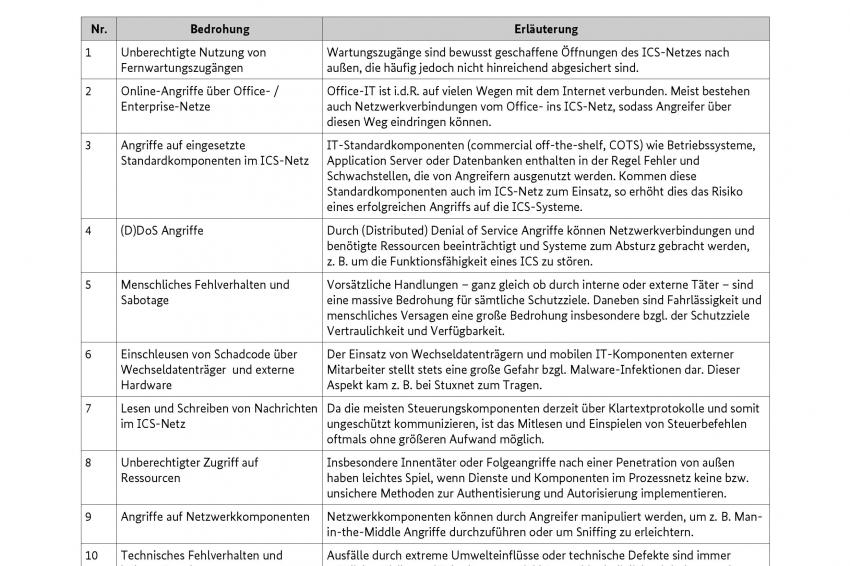

BSI: Top 10 Bedrohungen und Gegenmaßnahmen

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat in einer Veröffentlichung zur Cyber-Sicherheit von Automatisierungs-, Prozesssteuerungs- und -leitsystemen die aktuellen Bedrohungen mit der höchsten Kritikalität zusammengestellt. Mehr Sicherheit wird nur durch ein übergreifendes Sicherheitsmanagement erreicht. Statt als Stückwerk einzelner Maßnahmen muss Cyber-Sicherheit nach Aussage des BSI im Rahmen eines Security Managements mit einem ganzheitlichen Sicherheitskonzept als kontinuierlicher Prozess umgesetzt werden.

Einer Vielzahl von Risiken und Bedrohungen kann nicht durch die Umsetzung technischer Maßnahmen, sondern vielmehr durch die Kombination von organisatorischen Regelungen und technischen Maßnahmen begegnet werden. Hier hat sich im internationalen Umfeld auch der Begriff „Policies & Procedures" etabliert.

Für sämtliche Aufgaben bzgl. der Sicherheit von Automatisierungseinrichtungen sind strikte Regelungen bzgl. Rollen, Zuständigkeiten und Verantwortlichkeiten zu treffen. Insbesondere sollte die Rolle des Chief Information Security Officers (CISO) etabliert werden, dem die Gesamtverantwortung für die Sicherheit sowohl im Bereich Industrial Control Systems als auch der Office-/Enterprise-IT obliegt.

Die in dem Dokument vorgeschlagenen Gegenmaßnahmen sind grundsätzlich geeignet, die identifizierten Bedrohungen in ihren Eintrittswahrscheinlichkeiten und/oder ihren Auswirkungen hinreichend einzugrenzen. Wichtig für das Sicherheitsverständnis aller Beteiligten ist aber, dass stets gewisse Restrisiken verbleiben. Ein Vorfall wie Stuxnet wird - bei entsprechenden Interessen und Ressourcen des Angreifers - niemals vollständig ausgeschlossen werden können.

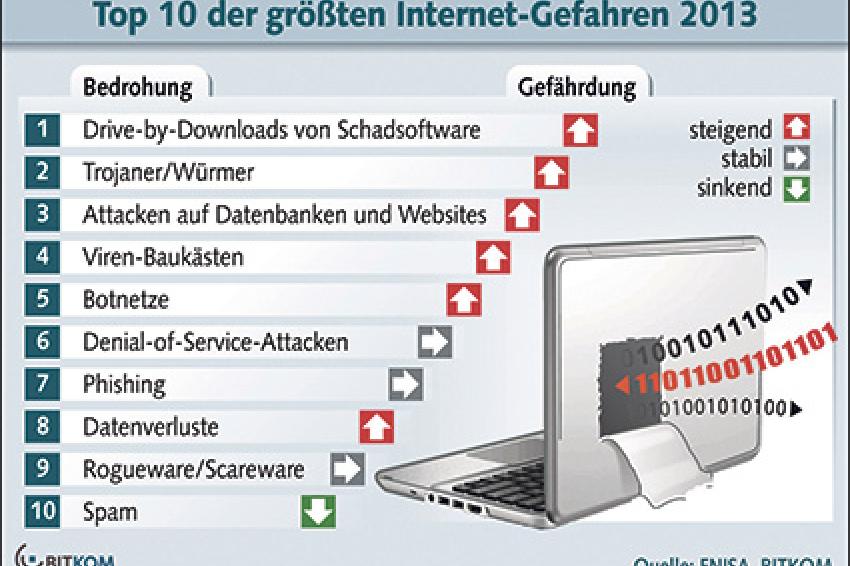

Bitkom: Die zehn größten Gefahren im Internet

Auch der Bundesverband Informationswirtschaft, Telekommunikation und neue Medien (Bitkom) hat auf Basis eines Berichts der European Network and Information Security Agency die zehn größten Gefahren im Internet - hier bezogen auf alle Nutzer, also nicht spezifisch für die Automation - analysiert und zusammengestellt. Die größte Bedrohung für Internetnutzer sind derzeit so genannte Drive-by-Downloads. Dabei handelt es sich um Schadprogramme, die sich Nutzer beim Besuch manipulierter Webseiten einfangen können. Auf dem zweiten Platz liegen Würmer und Trojaner. Trojaner führen auf infizierten Computern unerkannt gefährliche Funktionen aus. Weitere Gefahren sind Attacken auf Datenbanken und Webanwendungen, massenhaft gekaperte und ferngesteuerte Computer (Botnets) oder betrügerische Mails und Webseiten (Phishing).

ZVEI: Cyber-Sicherheit braucht mehr Aufmerksamkeit

Die zunehmende Digitalisierung und Vernetzung von Produktionsanlagen bietet eine große Chance für den Wirtschaftsstandort Deutschland. Jedoch gehen mit dem Einzug des Internets in die Fabrikhalle auch Risiken einher. Der ZVEI fordert daher von der Politik, die Anstrengungen zur Stärkung der Cyber-Sicherheit und zum Schutz vor Wirtschaftsspionage zu verstärken. Gerade die besonders innovativen kleinen und mittleren Unternehmen sind von Angriffen aus dem Internet bedroht. Eine immer wieder geforderte Meldepflicht für Cyber-Angriffe sei jedoch nicht zielführend, da bei Bekanntwerden eines Vorfalls dem Betroffenen unverschuldet ein unverhältnismäßiger Reputationsverlust droht. Aus Sicht der Elektroindustrie ist die Allianz für Cybersicherheit auf Grund ihres kooperativen Ansatzes zwischen Wirtschaft und Politik zu stärken. Diese Allianz ist eine Initiative des BSI in Zusammenarbeit mit Bitkom und hat das Ziel, aktuelle und valide Informationen zur Cyber-Sicherheit flächendeckend bereitzustellen.

Neben dem Schutz vor Wirtschaftsspionage weist der ZVEI auch auf die Sicherheitserfordernisse miteinander vernetzter kritischer Infrastrukturen wie Energie-, Gesundheits-, Kommunikations- und Transportinfrastrukturen hin und fordert ein ganzheitliches Sicherheitskonzept, das sowohl die spezifischen Erfordernisse der einzelnen Infrastrukturen und Anlagen als auch der dazugehörigen Steuerungs-IT umfasst. Die Standpunkte der Elektroindustrie hat der ZVEI in einem Positionspapier „Cyber-Sicherheit und Schutz vor Wirtschaftsspionage" zusammengefasst.

Namur: „Enabling Industrie 4.0" und „Automation Security"

Auch wenn „Industrie 4.0" bisher mehr mit der Automobilindustrie und weniger mit der Prozessindustrie in Verbindung gebracht wird, so konnte doch Dr. Thorsten Pötter (Bayer Technology Services) auf der Namur Hauptsitzung im November 2013 in seinem Vortrag „Enabling Industrie 4.0" die Vision dieser Initiative für die Prozessindustrie aufzeigen. Dabei wurde die Auflösung der strukturierten Automatisierungspyramide angekündigt und an praktischen Beispielen erläutert, welche Vorteile in cyber-physikalischen Produktionssystemen mit Zugriff auf große Datenmengen im Netz liegen. Der disziplinübergreifende, transparente Informationsaustausch vom „Integrated Engineering" über adaptive Produktionslogistik und Rohstoffversorgung bis zur bedarfs- und angebotsorientierten Produktion ermöglich im Konzept von Industrie 4.0 für die Prozessindustrie die flexible Produktion für volatile Märkte.

Die Euphorie wurde anschließend etwas gedämpft, als Martin Schwibach (BASF) das Thema „Automation Security" aufgriff und die Vielzahl der Security Zwischenfälle in der Automation darstellte. Sehr plakativ stellte Schwibach dar, dass pro Stunde 767 neue Schadprogramme erzeugt werden, von denen bei weitem nicht alle von Virenscannern und Firewalls abgefangen werden. Um die wichtigsten Schutzziele der Automation Security, nämlich Verfügbarkeit, Integrität und Vertraulichkeit, zu erreichen, braucht die Automation für ihre Bedürfnisse angepasste Lösungen und Vorgehensweisen. Ein Beitrag dazu ist „Automation Security by Design" und so rief Schwibach zur Erarbeitung einer gemeinsamen Automation Security Agenda 2020 mit den Herstellern auf. Der Namur AK 4.18 „Automation Security" - mit 25 Mitgliedern einer der größten AK - plant für 2014 die Herausgabe einer neuen Namur Empfehlung, nachdem bereits in 2006 mit der NA 115 die Basisanforderungen an die Automation Security aus Endanwendersicht veröffentlicht worden sind.

Die Rolle des Unternehmens-Managements

Industrie 4.0 und Cyber Security sind nicht zu trennen. Das Management eines Unternehmens ist in der Pflicht, die Vorgaben bzgl. Cyber-Sicherheit klar darzustellen, an alle Beteiligten in geeigneter Weise zu kommunizieren und geeignete Kontrollmechanismen zu etablieren. Cyber-Sicherheit darf nicht als nebenläufiges Ziel erachtet werden, sondern ist Teil der kritischen Aspekte bei der Erbringung der Unternehmensziele.

Damit das Management die Rahmenbedingungen für ein hinreichendes Niveau bzgl. Cyber-Sicherheit schaffen kann, muss eine geeignete Unterstützung seitens der Fachseite erfolgen. Dies beinhaltet die Sensibilisierung bzgl. der Auswirkungen von potenziellen Sicherheitsvorfällen sowie die Versorgung mit zielgruppengerechten Informationen zum aktuellen Stand der Umsetzung der Cyber-Sicherheit.