Security für die Automatisierung 4.0

Warum die IT nicht als Vorlage geeignet ist

Die Vision einer global vernetzten Produktion innerhalb eines weltweiten Netzes – seit dem Jahr 2011 unter dem Schlagwort „Industrie 4.0“ bzw. (Industrial) Internet of Things (I)IoT bekannt – stellt die Automatisierungsbranche vor eine wesentliche Herausforderung: Die datenmäßige Verschmelzung von Produktions- und Büroebene erfordert Security-Konzepte, die neben dem Schutz auch weiterhin die Anlagenfunktion gewährleisten.

Die immer stärkere Verzahnung der Automatisierungstechnik mit der Informationstechnologie (IT) lädt förmlich dazu ein, Sicherheitskonzepte aus der IT einfach schablonengleich zu übernehmen. Eine genauere Betrachtung zeigt jedoch: Die Maßnahmen, die die IT bereitstellt, sind für die Automatisierung ungeeignet.

Suche nach den richtigen Maßnahmen

Die als Security-Instanzen in der IT etablierten Router und Firewalls sind für automatisierte Netzwerke überflüssig. Denn die Maschinen sind entweder gar nicht ins Büronetzwerk eingebunden oder wenn doch, ist die Verbindungsstelle zwischen Büro- und Produktionsnetzwerk bereits durch die IT-Abteilung des Unternehmens gegenüber dem weltweiten Netz abgesichert. Eine weitere Maßnahme aus der IT, um Security zu gewährleisten, sind aktive Scantools. Sie identifizieren zwar unberechtigte Teilnehmer im Netzwerk und ermitteln das Benutzerverhalten sowie den Ressourcenverbrauch, produzieren dabei jedoch auch zusätzlichen Traffic im Netzwerk. Damit erhöhen sie die Netzlast und behindern den wesentlichen Datenverkehr, der für eine reibungslose Anlagenfunktion notwendig ist. Auch die Verschlüsselungsverfahren der IT scheiden für die Automatisierer als Maßnahme aus, da Codierung und Decodierung den Anforderungen an Echtzeitkommunikation moderner Netzwerke zuwider laufen.

Also: Schotten dicht? Wer trotz stumpfer Waffen seine Festung dennoch schützen will, könnte immerhin einen Grenzzaun ziehen. Praktisch heißt das in der IT, vor allem den sogenannten Backbone – gewissermaßen die Hauptverkehrsader des Datenstromes – vor unbefugtem Zugriff auf die Daten abzuriegeln. Würden Automatisierer dies in ihren Netzwerken tun, hätten allerdings auch die eigenen Mitarbeiter und die „Verbündeten“ keinen Zugriff. In den Anlagen müssen jedoch Zugangspunkte zum Netzwerk geschaffen und freigehalten werden, da diese für die Programmierung, Diagnose oder andere Servicedienstleistungen durch eigene Mitarbeiter oder externe Auftragnehmer essentiell sind. Speziell im Fehlerfall, wenn akut Gegenmaßnahmen zur Gewährleistung der Anlagenfunktion zu ergreifen sind, schmerzt jede Sekunde Zeitverlust, die durch Zugangsprobleme verursacht wird. Die gängigen Security-Maßnahmen aus der IT behindern also das Hauptziel der Automatisierungstechnik, nämlich die Verfügbarkeit des Netzwerks und damit letztlich die Anlagenfunktion zu gewährleisten. Sie muss folglich eigene Wege gehen.

Anomalien erkennen

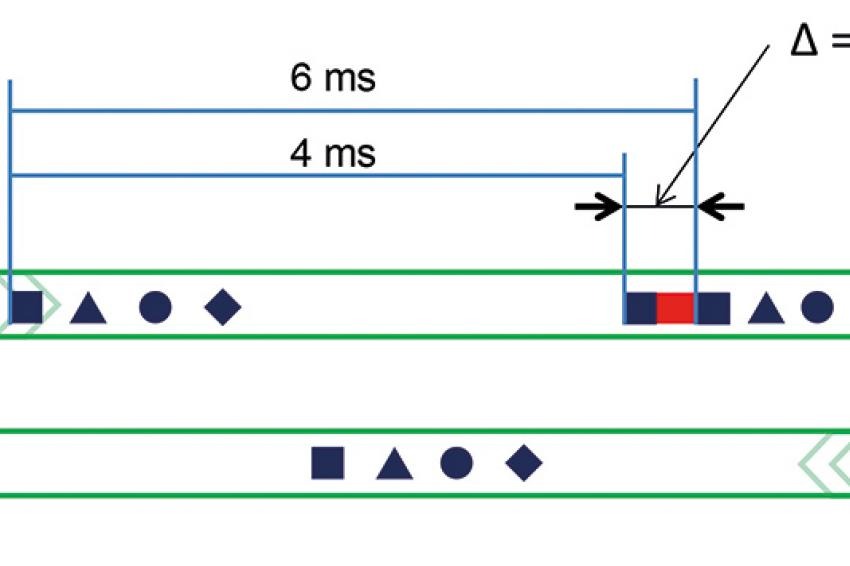

Wer nicht von Funktionsstörungen oder gar ungeplanten Anlagenstillständen überrascht werden will, der setzt bei seinen Anlagen auf eine permanente Netzwerküberwachung (PNÜ), die in der Lage ist, eine Plausibilitätserkennung durchzuführen. Dabei wird analysiert, ob Telegramme bestimmte Vorgaben wie Zeit und Inhalt einhalten; Abweichungen werden sofort erkannt und gemeldet. Somit wird es möglich, eine große Bandbreite von Szenarien zu detektieren: von vergleichsweise banalen Zwischenfällen wie das unbedachte Aufstecken eines Laptops auf die Anlage bis hin zu technisch ausgefeilten Angriffen wie eine vorsätzliche Cyber-Attacke. Denn: Durch das Zwischenschalten des „Angreifers“ entsteht ein zeitlicher Verzug bei der Datenübertragung, der so genannte Jitter. Dadurch können Informationen nicht in der vorgegebenen Zeit (Aktualisierungsrate) verarbeitet werden. Von außen und ohne permanente Überwachungslösung ist diese Verspätung nicht zu erkennen. Und ist der Angreifer erst einmal im Netzwerk, hat der Betroffene seine Chance verpasst, ihn auf frischer Tat zu ertappen. Im Gegensatz zur IT, wo selbst modernste Sicherheitssysteme getarnte Angriffe mitunter kaum erkennen können, hinterlässt ein unbekannter Teilnehmer im Netzwerk einer automatisierten Anlage jedoch garantiert Spuren. Indem diese Anomalien aufgezeichnet und die zugehörigen Daten historisch verfügbar gehalten werden, erhält der Betreiber wichtige sicherheitsrelevante Hinweise. Somit hat er eine reelle Chance, den Angriff mitzubekommen und eventuell notwendige Gegenmaßnahmen einzuleiten.

Warum zögert die Automatisierungsbranche?

Während Sicherheitssysteme in der IT eine Selbstverständlichkeit sind, bleiben die Aktivitäten hinsichtlich der Weiterentwicklung des Security-Bereiches aufseiten der Automatisierungstechnik bisher überschaubar. Erste Unternehmen reagieren mit umfassend niedergeschriebenen Sicherheitsrichtlinien. Man stelle sich nun vor, ein externer Dienstleister wird gerufen, will die Anlagenverfügbarkeit wiederherstellen und den (möglichen) Schaden eines (anstehenden) Produktionsausfalls gering halten, muss sich aber vor Ausführung seiner Arbeit an der Maschine bzw. Anlage erst in ein umfassendes Regelwerk von Security-Anweisungen vertiefen.

Dabei lassen sich die oben geforderten Funktionalitäten in einem Produkt vereinen. Mit dem Profinet-Inspektor hat Indu-Sol ein intelligentes, permanentes und dabei passiv arbeitendes Mess- und Diagnosetool entwickelt. Es überwacht den logischen Datenverkehr und speichert Ereignisse wie Jitter, Telegrammfehler bzw. fehlende Telegramme oder Geräteausfälle. Bei Veränderungen und somit Überschreitung voreingestellter Schwellwerte der Qualitätsparameter im Netz werden Alarmmeldungen über verschiedene Kanäle wie SNMP, E-Mail oder die Web-Oberfläche des Inspektors abgesetzt. Bisher passiert all dies zwar primär mit dem Fokus auf die Sicherstellung der Netzwerkverfügbarkeit. Das Gerät und die Vorgehensweise sind aber genauso dazu geeignet, dem Anwender sicherheitstechnische Hinweise zu liefern. Denn er kann historische Ereignisse nachvollziehen und erhält Hinweise auf Teilnehmer, die sich im laufenden Betrieb ins Netzwerk eingeschaltet haben – unter Umständen eben auch unerwünschte. Und sollte der Elektroinstandhalter nicht in der Lage sein, die automatisch aufgezeichnete Anomalie selber auszuwerten, kann der Telegrammmitschnitt einem Fachmann zur Auswertung übermittelt werden.

Technologiespezifische Vorteile nutzen

Will die Automatisierungstechnik das volle Potenzial von Industrie 4.0 ausschöpfen, muss sie ihre Netzwerke mit zeitgemäßen Security-Systemen ausrüsten. Die aus der IT bekannten Maßnahmen sind dabei als Vorlage ungeeignet. Da sich jedoch mittlerweile Lösungen zur permanenten Netzwerküberwachung etabliert haben, können diese mitgenutzt werden, um erste Schritte in Richtung eines modernen Security-Systems zu gehen. Noch können in der Automatisierungstechnik Angriffe nicht verhindert werden, ohne die Netzwerkverfügbarkeit zu gefährden. Dennoch müssen diese Ereignisse wenigstens dokumentiert werden, um eine sinnvolle Informationsbasis für effiziente Gegenmaßnahmen zu haben.