Orchestrierung in unternehmenskritischen Netzwerken

24.05.2019 -

Die Bedrohungsszenarien für industrielle Netzwerke verändern sich mit deren zunehmenden Vernetzung und Komplexität ständig. Während neue Angriffsvektoren und -methoden auftauchen, bemühen sich die Betreiber von Automatisierungsnetzwerken, deren Sicherheit trotz dieser wechselnden Bedingungen weiterhin aufrecht zu erhalten.

Bereits den Überblick über die verbundenen Geräte zu behalten stellt dabei eine erste Herausforderung dar. Darüber hinaus stellen formale Anforderungen aufgrund neuer Normen und Regularien die Betreiber von OT-Netzwerken vor zusätzliche Herausforderungen. Bei der Bewältigung dieser beiden sehr unterschiedlichen und schwierigen Problembereiche spielt eine effektive Netzwerkzugangskontrolle eine wichtige Rolle.

Integrierte Lösungen können durch einen ganzheitlichen Ansatz den Weg für eine Zugangskontrolle der nächsten Generation in OT-Netzwerken ebnen. Diese bestehen aus einer Netzwerkzugangskontroll-Plattform, welche für Netzwerksichtbarkeit, Gefahrenbewertung und Zugriffskontrolle sorgt und Industrial Ethernet Switches, welche die Umsetzung der Netzwerkzugangskontrolle bis hinunter auf den Shop-Flor ermöglichen.

Neue Herausforderungen für die Cybersicherheit in unternehmenskritischen Netzwerken

Automatisierungsnetzwerke befinden sich mehr und mehr im Umbruch. Ehemals geschlossene und relativ unzugängliche Netzwerke und Installationen werden zunehmend mit dem Internet verbunden. Die Treiber dieser Entwicklung sind neuartige Anwendungen, die einen tatsächlichen und messbaren Mehrwert bieten, beispielsweise einen sicheren direkten Online-Zugriff (Secure Remote Access) auf Produktionsmaschinen für die Fernwartung. Ein weiterer wichtiger Grund für eine erhöhte Konnektivität ist die Notwendigkeit einer fortschrittlichen Datenverarbeitung, was die Aggregation von Sensordaten aus der Feldebene erfordert. Diese Aggregation ist für leistungsfähige Cloud Dienste und aufschlussreiche Big Data Analysen unerlässlich.

Die zunehmende Vernetzung mit der IT-Welt und des Internet of Things führt zu neuen Angriffsflächen in OT-Netzwerken. Dies zwingt deren Betreiber, bewährte aber überholte Best Practices für die Sicherheit zu überdenken, um auf die neuen Anforderungen und Bedrohungen zu reagieren. Darüber hinaus sind einfache und früher wirksame Sicherheitsmethoden wie der Perimeter-Schutz durch eine zentrale Firewall und der sprichwörtliche "Air Gap", also die vollständige Trennung des OT-Netzwerks von allen anderen vernetzten Ressourcen, nicht mehr praktikabel oder ineffektiv geworden.

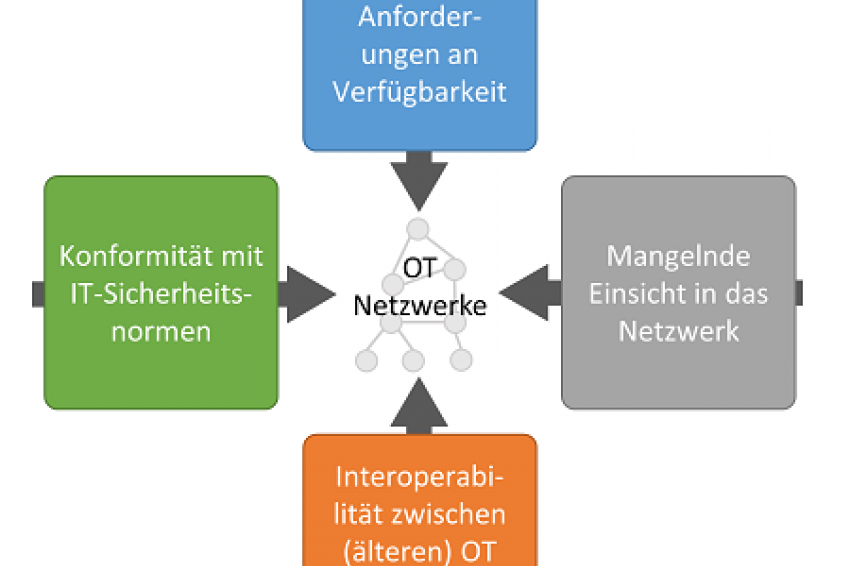

Bei der Umsetzung neuer Sicherheitsmaßnahmen zur Bewältigung der veränderten Bedrohungsszenarien und der Ausweitung von Angriffsflächen stehen die Betreiber von OT-Netzwerken vor vier großen Herausforderungen:

- Mangelnde Transparenz ihrer Netzwerke

- Eine große Anzahl installierter älterer Geräte

- Zusätzlichem Druck durch neue Vorschriften und Compliance Regeln

- Anforderung, für alle unternehmenskritischen Anlagen der OT-Netzwerke auch weiterhin hohe Zuverlässigkeit und lange Betriebszeiten zu gewährleisten.

Im Folgenden wird auf diese vier zentralen Herausforderungen eingegangen, um darzustellen, wie neue IT-Sicherheitsmaßnahmen bei der Erfüllung der Anforderungen in OT-Netzwerken hilfreich sein können.

Fehlende Transparenz der Netzwerkaktivitäten und der angebundenen Geräte

Obwohl die Geräte und deren Kommunikationsbeziehungen in OT-Netzwerken oft klar definiert sind kann es in der Praxis schwierig sein, den Überblick über die tatsächlich kommunizierenden Geräte zu behalten. In größeren Netzwerken herrscht zudem eine hohe Fluktuation an Netzwerkteilnehmern. Lieferanten und Wartungstechniker verwenden z.B. oft unterschiedliche mobile Systeme, um die Wartungsarbeiten durchzuführen. Darüber hinaus können „kreative“ Lösungen und schnelle Problembehebungen zu einer beträchtlichen Anzahl von versteckten oder unbekannten Geräten in der Fertigung führen. Diese sogenannte "Schatten-IT" hat oft unzureichende Sicherheitseinstellungen und läuft oft mit veralteter Software, da sie beim regulären Patch-Prozess nicht beachtet wird. Bei versteckten oder vorübergehend verbundenen Geräten wie etwa Service Laptops und extern durch Remote Maintenance generierten Netzwerkaktivitäten ist im Netzwerk ein konstanter potenzieller Bedrohungsgrad vorhanden, der überwacht und beherrscht werden muss.

Konvergenz von älteren Automatisierungsgeräten und IT-Technologien

Neuere Automatisierungsgeräte bieten immer aktuellere Netzwerksicherheitsprotokolle und -funktionen. Zahlreiche Unternehmen verfügen jedoch auch über eine große Anzahl bereits installierter Geräte, die noch aus der Zeit stammen, in der Netzwerksicherheit für OT-Netzwerke noch nicht als hohe Priorität gesehen wurde. Während Unterhaltungselektronik regelmäßig durch die neuesten und modernsten Geräte ersetzt wird, wird erwartet, dass Automatisierungsgeräte jahrzehntelang betrieben werden können, um eine solide Kapitalrendite zu erzielen. Deshalb steht ein Austausch bereits installierter und ggf. zertifizierter bzw. qualifizierter Geräte meist nicht zur Diskussion. Somit muss oft auch langfristig mit einer Mischung aus Neu- und Altgräten geplant werden, was die Umsetzung eines einfachen und einheitlichen Sicherheitskonzepts schwierig macht und oft zu verminderter Sicherheit führt.

Zugleich werden verstärkt IT-Software und IT-Geräte mit entsprechend moderner Sicherheitsfunktionalität in der Industrie eingesetzt. Trotz ihrer moderneren Schnittstellen und Sicherheitsprotokolle verfügen Geräte, die in erster Linie für IT-Umgebungen entwickelt wurden, nicht über wichtige industrielle Funktionen. Hierzu gehören beispielsweise ausgefeilte Mechanismen zur Steigerung der Zuverlässigkeit und Redundanz, die für den Einsatz in unternehmenskritischen Netzwerken von entscheidender Bedeutung sind. Außerdem werden für den Einsatz in rauen Industrieumgebungen Produkte benötigt, die die teils hohen physischen Anforderungen (z. B. Vibration und Temperatur) etwa durch einen erweiterten Temperaturbereich oder spezielle Zertifizierungen erfüllen.

„Nur mit mehr Zugangs- und Zugriffskontrolle lässt sich die Sicherheit von Automatisierungsnetzen aufrecht erhalten.“

Die Kombination von Automatisierungs- und IT-Geräten mit unterschiedlichen Software- und Security-Lösungen in einem Industrienetz kann leicht zu einer Verringerung der Sicherheit und zu einer unzureichenden Zuverlässigkeit und Verfügbarkeit führen. Betrachtet man die oft lange Lebensspanne einer Anlage, so verschärft sich die Situation weiter: Viele IT-Hersteller bieten keine oder nur kurze Garantien für die Verfügbarkeit ihrer Produkte und Software Updates. Diese Zusicherungen sind an die kurzen Lebens- und Innovationszyklen von IT Produkten angelehnt. Für die lange Einsatzdauer von industriellen Anlagen und Anwendungen sind diese Zusicherungen i.d.R. jedoch zu kurz. Deshalb können IT-Geräte früher ausfallen als langlebige Automatisierungsgeräte, und ihr Austausch wird immer schwieriger, je länger eine Anwendung in Betrieb ist.

Der gleichzeitige Einsatz von modernen wie auch veralteten Anlagenteilen und IT- und Automatisierungsgeräten führt außerdem dazu, dass OT-Netzwerke ständig komplexer werden. Dies führt dazu, dass deren Verwaltung – insbesondere mit Blick auf die Sicherheit – deutlich umfangreicher und damit zunehmend fehleranfällig wird. Deshalb ist eine nahtlose Integration von IT- und Automatisierungsgeräten unerlässlich, um die Sicherheit dieser Netzwerke zu verbessern und die Reibungsfläche zwischen den Komponenten zu minimieren.

Druck durch Audits und Compliance Regeln

In vielen Branchen haben die Anforderungen bezüglich funktionaler Sicherheit (Safety) und Datensicherheit (Security) höchste Priorität; etliche Branchen wie z.B. Versorgungsunternehmen sind sie stark reguliert. Deshalb müssen geltende Standards erfüllt werden, um Best Practices zu institutionalisieren. Neue Vorschriften für kritische Infrastrukturen (Verkehrswesen, Stromerzeugung und -verteilung, Nahrungsmittel und Getränke, Wasser etc.) haben den Druck erhöht, neue Sicherheitsprozesse einzuführen und zusätzliche Standards zu beachten. Diese Standards erfordern sowohl organisatorische als auch technische Änderungen. Die zunehmenden Regulierungsanforderungen stellen die Betreiber vor zusätzlich Aufgaben, da sie Compliance-Aspekte in ihren technischen Sicherheitskonzepten jederzeit berücksichtigen müssen. Mit den neuesten Anforderungen und dem sich ständig wandelnden Stand der Technik Schritt zu halten, ist für die Betreiber von OT-Netzwerken in vielen Industriebranchen zu einer großen Herausforderung geworden.

Notwendigkeit eines kontinuierlichen Betriebs

Der Ausfall eines unternehmenskritischen OT-Netzwerks führt in der Regel dazu, dass auch die wichtigsten Unternehmensprozesse ausfallen. Die Folgen können nicht nur Produktionseinbußen in großer Höhe sein, sondern können auch verärgerte Kunden, Notfallreparaturkosten und aufsichtsrechtliche Bußgelder nach sich ziehen. Dies ist der Hauptgrund, warum in unternehmenskritischen Netzwerken der Aspekt der Verfügbarkeit häufig über die Integrität und die Vertraulichkeit der Daten gestellt wird. Maschinen müssen eine hohe Gesamtanlageneffektivität (OEE, Overall Equipment Effectiveness) erreichen. Deshalb ist oft keine Zeit für IT-gerechte Updates und Patches, bei denen Geräte aufgrund engmaschiger Verbindungen zwischen den verschiedenen Teilen eines unternehmenskritischen Netzwerks heruntergefahren und neu gestartet werden müssen. Beispielsweise ist es in einer Fertigungslinie schwierig, dass nur bestimmte Teile des Netzwerks oder sogar nur einzelne Maschinen offline gehen.

Die notwendige Einführung neuer Verteidigungsstrategien stellt die Betreiber von OT-Netzwerken vor erhebliche Herausforderungen. Eine große Sorge der Betreiber besteht darin, dass zusätzliche Sicherheit die Zuverlässigkeit und Verfügbarkeit des Netzwerks beeinträchtigen könnte – wenn auch nur unter bestimmten Umständen. Die vorherrschende Befürchtung ist, dass neue Sicherheitsmaßnahmen unerwartete Auswirkungen wie Unterbrechungen der Prozesse und nur schwer verständliche Kommunikationsbeschränkungen haben könnten. Dies würde den Betrieb eines Netzwerks mit extrem hohen Anforderungen an die Zuverlässigkeit zu einem täglichen Albtraum machen. Vor diesem Hintergrund müssen die Betreiber von OT-Netzwerken neue Sicherheitsmaßnahmen auf dem aktuellsten Stand der Technik so umsetzen, dass die Verfügbarkeit des Netzwerks weiterhin oberste Priorität hat.

"Bis zu zwei Millionen Endpunkte können von einer Enterprise Manager Konsole aus zentral und dynamisch verwaltet werden"

Wie können moderne Sicherheitsprinzipien kombiniert und genutzt werden, um die Netzwerksicherheit in unternehmenskritischen Installationen zu gewährleisten, ohne die Sicherheit oder Verfügbarkeit zu beeinträchtigen? Der Sicherheitsmechanismus der Netzwerkzugangskontrolle kann dabei eine tragende Rolle spielen, um die vier beschriebenen Problemfelder zu adressieren.

Netzwerkzugangskontrolle in der IT- und OT-Sicherheit

Die Netzwerkzugangskontrolle besteht aus einer Reihe von Technologien, mit denen Richtlinien umgesetzt werden können, die den Zugriff auf die Fertigungsnetzwerke sowohl durch benutzerorientierte Geräte als auch durch sogenannte Headless Geräte (z.B. IoT) steuern. Richtlinien, die den Zugriff auf das Netzwerk regeln, können auf Authentifizierung, Endpunktkonfiguration, -position und -funktion sowie Verbindungsort und / oder der Rolle / Identität eines Benutzers basieren.

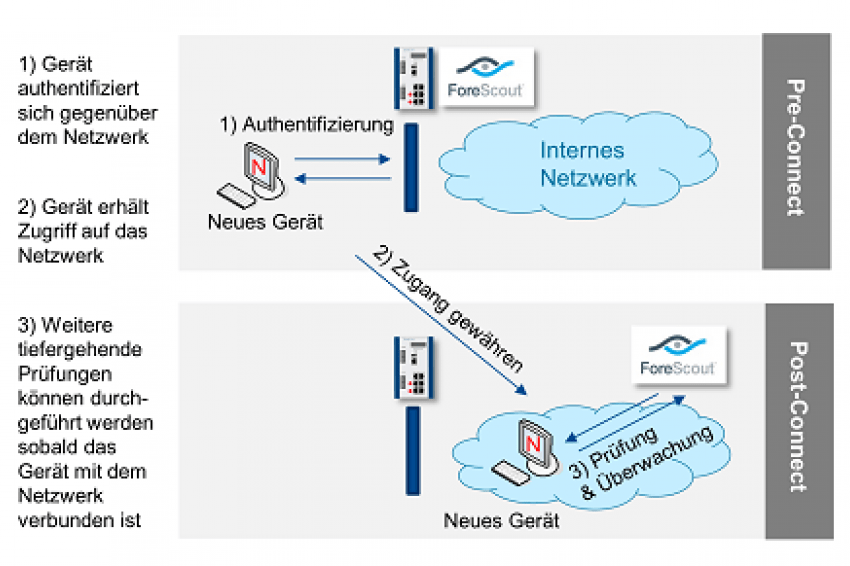

Lösungen für die Netzwerkzugangskontrolle sollten sowohl ein vorgeschaltetes (pre connect) als auch eine nachgeschaltetes (post connect) Zulassungsverfahren ermöglichen. Bei Ersterem wird die Identität eines Geräts überprüft, bevor es eine Verbindung zum Netzwerk herstellen kann. Dadurch können die Richtlinien und Aktionen für die Zuordnung des Geräts zu Teilnetzen vor dem Verbindungsversuch eines Geräts mit dem Netzwerk eingerichtet werden. So lässt sich regeln, ob ein Gerät auf das Netzwerk zugreifen darf und welche Rechte und Funktionen es dort hat. Diese Art der Netzwerkzugangskontrolle basiert meist auf dem Netzwerkauthentifizierungsstandard IEEE 802.1X in Kombination mit Authentifizierungsservern wie RADIUS (Remote Authentication Dial In User Service). Post-Connect Richtlinien verwenden meist weitere Sicherheitslösungen, die die Überprüfung des Geräts im Netzwerk ermöglichen. Hierzu gehören Protokolle, die Geräte und deren Verhalten ständig überwachen, nachdem die Verbindung zum Netzwerk hergestellt wurde. Bei einer nachgeschalteten Überprüfung kann ein Gerät aus dem Netzwerk entfernt oder dort isoliert werden, wenn festgestellt wird, dass es nicht den erforderlichen Sicherheitsstandards entspricht (z.B. keine aktuellen Anti-Virus-Definitionen besitzt oder es manipuliert wurde) oder sich nicht wie erwartet verhält.

„Das Konzept der „Zones and Conduits“ schreibt die Segmentierung in getrennte Funktionsbereiche vor.“

Der Markt für Produkte zur Netzwerkzugangskontrolle hat sich von vorwiegend vorgeschalteten Pre-Connect Lösungen, die auf eine alles-oder-nichts Zugriffsentscheidung beschränkt waren (d. h. Zugriff erlauben oder nicht erlauben), hin zu einem neuen Paradigma entwickelt, das auch eine nachgeschaltete Post-Connect Zugriffssteuerung berücksichtigt. In diesem Fall werden die Geräte fortlaufend überprüft sowie detailliertere Zugriffsbestimmungen und andere Maßnahmen zur Fehlerbehebung angewendet, um die allgemeine Hygiene der an das Unternehmensnetzwerk angebundenen Geräte zu erhöhen.

Darüber hinaus verändern sich Softwarelösungen für die Netzwerkzugangskontrolle zu sogenannten Orchestrierungs-Engines. Informationen werden nahezu in Echtzeit mit anderen Sicherheits- und IT-Lösungen ausgetauscht wie etwa Firewalls, Intrusion Detection Systemen (IDS) und Intrusion Prevention Systemen (IPS), Configuration Management Database (CMDB) Asset Repositories und bidirektionalen Identity und Access Management (IAM) Lösungen.

Ein weiterer wichtiger Trend ist die Anwendung von Netzwerk-Zugangs-Orchestrierung auf Teilnetze in Automatisierungsnetzwerken. Dies ist eine neue Anwendung für die Netzwerkzugangskontrolle, die über die in Campusnetzwerken verwendeten klassischen Mechanismen hinausgeht und erfordert, dass die Netzwerkzugangskontroll-Lösung neue Anforderungen und Einschränkungen berücksichtigt. Dies gilt für OT-Netzwerke ebenso wie für andere neuartige Einsatzszenarien wie etwa virtualisierte Netzwerke (Desktops und Server) oder Cloud Infrastrukturen, die jeweils eigene Betriebseigenschaften aufweisen.

Neben traditionellen Anwendungsfällen wie der unternehmensweiten Transparenz von Geräten, Gastzugriffsmanagement und Endpunktkonformität werden auch weitere Szenarien immer wichtiger. Zum Beispiel gewinnen die Ermittlung von IoT-Geräten und das Asset Management im Zusammenhang mit der Konvergenz von IT- und OT-Netzwerken zunehmend an Bedeutung.

Netzwerkzugangskontrolle und die Konvergenz zwischen IT und OT

Ein Schlüsselelement für die Netzwerksicherheit ist eine effiziente und effektive Netzwerkzugangskontrolle. Durch die Steuerung, welche Geräte unter welchen Umständen auf das Netzwerk zugreifen dürfen – einschließlich der Zugangsrechte bestimmter Endpunkte zu bestimmten Teilen des Netzwerks – wird die erfolgreiche Umsetzung jeder Netzwerksicherheitsstrategie vorangetrieben. Eine effektive Lösung für die Netzwerkzugangskontrolle kann die vier erörterten Hauptprobleme beheben:

- Fehlende Transparenz

Die Netzwerkzugangssteuerung kann nicht nur den Netzwerkzugriff einschränken, sondern auch einen detaillierten Überblick darüber geben, welche Geräte aktiv mit dem Netzwerk verbunden sind und welche Geräte zuvor mit dem Netzwerk verbunden waren. Je nach Art der Lösung kann die Bewertung der Identität eines Geräts auf starken individuellen Passwörtern und Zertifikaten basieren. Darüber hinaus können zusätzliche Einschränkungen angewendet werden: Ein Beispiel hierfür sind Prüfungen auf aktuelle Antivirus Definitionsdateien auf Endgeräten. Solche detaillierten Informationen über die Endsysteme bieten einen tieferen Einblick in den Sicherheitsstatus des Netzwerks. Die Kombination solcher Funktionen mit industriegerechten OT-Switches und -Routern sorgt für wichtige Transparenz – selbst bis in den Produktionsbereich, wo potenzielle Angreifer andernfalls nicht autorisierte Geräte anschließen könnten. Durch den Einsatz einer Lösung für die Netzwerkzugangskontrolle wird sichergestellt, dass die Administratoren genau wissen, welche Geräte sich im Netzwerk befinden. Sie müssen also weder raten oder scannen, um diese wichtigen Informationen zu erhalten.

- Konvergenz von älteren Automatisierungsgeräten und IT-Technologien

Eine große Herausforderung bei der Netzwerkzugangskontrolle ist die Heterogenität verschiedener Geräte hinsichtlich ihrer Authentifizierungsmöglichkeiten im Netzwerk. Moderne Geräte unterstützen oftmals Authentifizierungsprotokolle wie IEEE 802.1X, während ältere Endgeräte unter Umständen nur über ihre MAC Adresse identifiziert werden können. Teilweise lassen sich Geräte auch in der Post-Connect Phase durch eine Anmeldung am Gerät erkennen. Ohne eine effektive Lösung für die Netzwerkzugangskontrolle, die unterschiedliche Authentifizierungsoptionen unterstützt und integriert, stehen OT-Administratoren vor der Aufgabe, für jedes Gerät unterschiedliche Netzwerkzugangskontrollmechanismen umzusetzen.

Eine leistungsstarke Lösung für die Netzwerkzugangskontrolle bietet eine breite Palette von Authentifizierungsoptionen für moderne Geräte sowie für verschiedene Arten von älteren Geräten. Auf diese Weise können Administratoren allgemeinere Richtlinien für den Netzwerkzugriff festlegen und sich auf die Verfügbarkeit des Netzwerks konzentrieren, anstatt sich um die verschiedenen Authentifizierungsmethoden für einen heterogenen „Zoo“ aus OT-Endgeräten zu kümmern. Allein Authentifizierung moderner und älterer Geräte genügt jedoch nicht, um die Sicherheit des Netzwerks zu erreichen, da auch die im Authentifizierungsprozess getroffene Zugriffsentscheidung danach korrekt umgesetzt werden muss. Dies sollte so nahe wie möglich an den industriellen Anlagen erfolgen, also in der Feldebene oder der Fabrikhalle. Deshalb sind leistungsstarke industrielle Switches erforderlich, die zahlreiche Endpunktauthentifizierungs- und Zugriffsbeschränkungsoptionen unterstützen.

- Druck durch Audits und Compliance Regeln

Das Asset Management und die Begrenzung der Möglichkeiten von Assets (Geräten im Netzwerken) ist ein sehr wichtiger Aspekt aller Sicherheitsstandards und -vorschriften, die mit dem Betrieb eines Netzwerks zusammenhängen. Darüber hinaus spielt die Bewertung des Status aller kommunizierenden Geräte (z. B. Patch-Level, Sicherheitskonfiguration, installierte Software etc.) eine maßgebliche Rolle für die Dokumentation der Konformität eines Netzwerks. Effektive Orchestrierungslösungen für den Netzwerkzugang können diese Aufgabe unterstützen, indem sie nicht nur den Zugriff beschränken, bevor ein Gerät in das Netzwerk kommt, sondern auch dessen Sicherheit kontinuierlich bewerten und Folgeaktionen ermöglichen, falls ein Gerät nicht mehr konform ist. Diese Funktionen können von einer schnellen Benachrichtigung des Administrators bis zur vollständigen Isolierung des verdächtigen Geräts im Netzwerk reichen. Grundsätzlich hängt in industriellen Netzwerken die Auswahl der Maßnahmen jedoch immer von der erforderlichen Verfügbarkeit des jeweiligen Geräts ab und sollte deshalb von Fall zu Fall getroffen werden.

Segmentierung industrieller Netzwerke

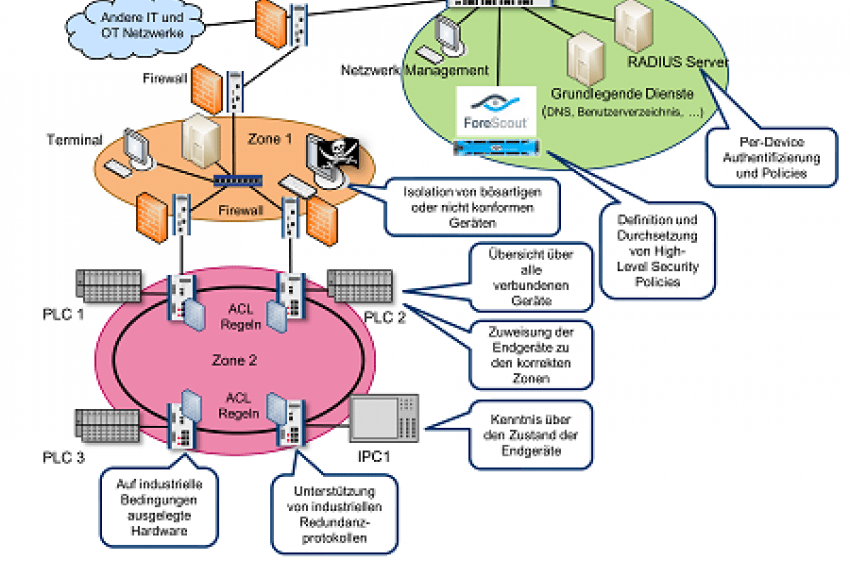

Ein weiteres wichtiges Sicherheitskonzept ist das Zonen- und Leitungsprinzip (Zones and Conduits). Es ist einer der zentralen Aspekte der weithin akzeptierten ISO/IEC 62443 Standards sowie anderer wichtiger Normen für die industrielle Sicherheit. Das Konzept der Zonen und Leitungen schreibt die Segmentierung eines industriellen Netzwerks in getrennte Funktionsbereiche vor. Diese Sicherheitszonen isolieren verschiedene unabhängige Bereiche einer Anlage voneinander. Die Leitungen sind Verbindungen zwischen diesen Zonen, die den Datenverkehr von einer zur anderen ermöglichen. Die Leitungen dienen sozusagen als Wächter, die anhand von Informationen über die kommunizierenden Geräte oder die verwendeten Protokolle darüber entscheiden, welcher Verkehr die Grenzen einer Zone überschreiten darf.

In der Regel werden Zonen als physikalisch getrennte Netzwerke oder logisch getrennte VLANs (virtuelle lokale Netzwerke) umgesetzt. Die Leitungen lassen sich normalerweise durch Firewalls oder Switches mit sehr restriktiven Regeln und Access Control Lists (ACLs) implementieren.

Die Netzwerkzugangskontrolle spielt eine wichtige Rolle bei der Umsetzung eines effizienten Zonen- und Leitungskonzepts, da eine detaillierte Definition der Zonen und der Zuweisung von Geräten zu Zonen fehleranfällig und zeitaufwändig sein kann. Eine effektive Orchestrierungslösung für den Netzwerkzugriff kann viele Aspekte dieser Aufgaben automatisieren, wodurch der gesamte Prozess schneller und sicherer wird. Die Umsetzung von Zonen und Leitungen im Netzwerk erfordert ebenfalls leistungsstarke industriegerechte Firewalls und Switches mit Access Control Lists und modernen Endpunktauthentifizierungsfunktionen wie IEEE 802.1X. Da die Umsetzung jedoch am äußersten Rand des Netzwerks auf dem Shop Floor erfolgen muss, sollten Switches, Access Points und Firewalls sowohl industrielle Redundanzverfahren wie das Parallel Redundancy Protocol (PRP) und das Media Redundancy Protocol (MRP) unterstützen als auch IT-gemäße Firewall- und Switching-Funktionen bieten. Durch die nahtlose Integration von industrieller Kommunikationshardware in eine effiziente Orchestrierungslösung für den Netzwerkzugang werden die erforderlichen Komponenten bereitgestellt, um die Anforderungen der wichtigen industriellen Standards für Zonen und Leitungen zu erfüllen. Da die Fähigkeit, industrielle Funktionen zur Steigerung der Verfügbarkeit und Redundanz zu nutzen, die für unternehmenskritische Netzwerke notwendig sind, erhalten bleibt, ist gewährleistet, dass die Vorschriften der wesentlichen industriellen Standards umgesetzt und eingehalten werden können.

Notwendigkeit eines kontinuierlichen Betriebs

In den letzten Jahrzehnten haben industrielle Ethernet Netzwerke ein hohes Maß an Verfügbarkeit und Zuverlässigkeit erreicht. Mit dem Aufkommen redundanter Ringstrukturen und redundanter Punkt-zu-Punkt-Verbindungen in Kombination mit der redundanten Übertragung von Frames mit Verfahren wie dem Parallel Redundancy Protocol sind Ausfallszeiten von 0 Millisekunden Realität geworden. Ringprotokolle wie das Media Redundancy Protocol können sogar bei einem physikalischen Ausfall eines Ringknotens (eines Switches) die Konnektivität aufrechterhalten. Die Switches und Infrastrukturkomponenten für solch hochzuverlässige Komponenten wurden jedoch speziell unter dem Gesichtspunkt der Verfügbarkeit entwickelt. Da die einzige Aufgabe vieler dieser Geräte darin besteht, die Stabilität des Netzwerks auf einem hohen Niveau aufrechtzuerhalten, sind zusätzliche Sicherheitsanforderungen häufig nicht berücksichtigt worden.

Um ein bestehendes hochverfügbares Netzwerk zu modernisieren oder ein unternehmenskritisches Netzwerk für die heutigen Sicherheitsanforderungen auszulegen, ist Netzwerkhardware erforderlich, die sowohl den Anforderungen der Zuverlässigkeit als auch der Sicherheit gerecht wird. Darüber hinaus müssen die Switches in moderne Lösungen für die Netzwerkzugangskontrolle integriert sein und sicherheitsrelevante Netzwerkinformationen erfassen, damit die Netzwerkkonnektivität entsprechend verwaltet werden kann.

Ein Lösungsansatz

Die Umsetzung einer abgestimmten Netzwerk-Orchestrierung für Industrienetzwerke ist durch die Kooperation von ForeScout und Hirschmann entstanden, bei der die ForeScout Plattform als übergreifende Orchestration-Engine für den Netzwerkzugang dient und in Echtzeit eine Vielzahl von Variablen wie etwa die Geräteidentität sowie den Besitz/Benutzer, die Integrität und den Sicherheitsstatus eines Geräts bewertet. Entscheidungen über den Zugriff auf das Netzwerk werden in detaillierte Zugangs- und Autorisierungsregelwerke übersetzt, welche die Hirschmann Geräte im Produktionsbereich und an den Netzwerkeintrittspunkten durchsetzen.

Die gemeinsame Lösung besteht zum einen aus der ForeScout Orchestrierungs-Plattform, welche für Transparenz und Kontrolle im Netzwerk sorgt. Diese Plattform arbeitet nahtlos mit Hirschmann Routern, Switches und Access Points zusammen, um eine vollständige Kontrolle des Netzwerkzugangs und die Orchestrierung des Netzwerkzugriffs zu ermöglichen. Neue Geräte, die versuchen, auf das Netzwerk zuzugreifen, können mit dem gesamten Spektrum branchenführender Funktionen für den Netzwerkzugang und die Orchestrierung überprüft werden. Endgeräte lassen sich beispielsweise anhand von Zertifikaten und gerätespezifischen Zugangsdaten identifizieren, bevor ihnen Zugriff auf das Netzwerk gewährt wird. Alle Geräte können automatisch ihren jeweiligen Sicherheitszonen zugeordnet werden (z. B. einer maschinenweiten Sicherheitszone oder einer anlagenweiten Zone). Dadurch ist es möglich, die Forderung nach einem fein abgestuften Zonen- und Leitungskonzepts, das alle wichtigen industriellen Sicherheitsstandards vorsehen, deutlich einfacher zu erfüllen.

Darüber hinaus können der Status und die Sicherheit der Endgeräte mittels einer leistungsstarken Policy Engine überprüft und durchgesetzt werden. Dies bedeutet, dass sich Eigenschaften der Endsysteme, etwa aktuelle Virendefinitionsdateien oder bestimmte angemeldete Benutzer als Netzwerkzugangskriterien, verwenden lassen. Verdächtige oder nicht konforme Geräte können automatisch isoliert oder in einen Sperrmodus versetzt werden, in dem sie ihren eigentlichen Zweck in der Anlage erfüllen können, ohne dass ein Angreifer auf sie zugreifen kann.

Die Orchestrierung des Netzwerkzugangs kann nur dann effektiv funktionieren, wenn sie an den richtigen Stellen im Netzwerk umgesetzt wird. In den meisten Fällen heißt dies, dass die Sanktionierung (Sperrung eines nicht autorisierten Geräts oder Einschränkung der Kommunikationsfunktionen eines nicht konformen Geräts) direkt dort erfolgen muss, wo der erste Switch oder Access Point eine Verbindung zu den Endgeräten herstellt. In industriellen Anwendungen müssen dies hochwertige industriegerechte Switches sein, die extremen Temperaturen, Vibrationen und elektromagnetische Störungen widerstehen. Zudem sind häufig spezielle Industrieprotokolle vorgeschrieben oder erforderlich. Ein gutes Beispiel hierfür ist eine Reihe von Redundanzprotokollen, welche die wesentlichen Prozesse einer Anlage nahtlos aufrechterhalten können, auch wenn Teile der Netzwerkinfrastruktur aufgrund von physikalischen Unterbrechungen oder Stromausfällen nicht mehr betriebsbereit sind. Zusätzlich zu diesen beiden Anforderungen muss die industrielle Kommunikationshardware aktuelle Sicherheitsmechanismen wie IEEE 802.1X für die Netzwerkzugangskontrolle und die Paketfilterung auf dem neuesten Stand der Technik unterstützen, um eine Zugriffsüberwachung und wesentliche Sicherheitskonzepte wie Zonen und Leitungen zu ermöglichen. Die Kombination von Hirschmann und Forescout ermöglicht eine effektive Netzwerkorchestrierung bis in den Produktionsbereich, wo die Netzwerkzugangskontrolle in der Vergangenheit meist ein Flickenteppich aus verschiedenen Mechanismen, Anbietern und Systemen war.

Zusammenfassung

Die heutigen Betreiber von OT-Netzwerken stehen vor zahlreichen Herausforderungen bei der Planung und Umsetzung einer umfassenden Netzwerksicherheitsstrategie in industriellen Umgebungen. Diese Herausforderungen stellen ein Risiko für industrielle Anlagen und Anwendungen dar, weil sie die Transparenz der Aktivitäten im gesamten Netzwerk beeinträchtigen und die Einhaltung verbindlicher Standards und Vorschriften gefährden.

Ein leistungsstarkes Orchestrierungssystem für die Netzwerkzugangs- und Netzwerkzugriffskontrolle erfüllt in Kombination mit industriegerechten Netzwerkgeräten für den Produktionsbereich diese Herausforderungen. Eine Integration von industrietauglichen Netzwerkgeräten und einer Netzwerkorchestrierungslösung für die Sicherheitsorchestrierung bringt State-of-the-Art Zugriffskontrolle bis tief in die industriellen Netzwerke. So können modernste Sicherheitskonzepte umgesetzt werden, während bewährte industrielle Funktionen wie höchste Zuverlässigkeit und Verfügbarkeit durch Einsatz von Redundanzprotokollen erhalten bleiben.

Kontakt

Hirschmann Automation and Control GmbH

Stuttgarter Str. 45-51

72654 Neckartenzlingen

+49 (0)7127/14-1480

+49 (0)7127/14-1495