Sicherheit in Industrieanlagen - neu denken

03.04.2018 -

Warum die Prozessindustrie beim Thema Cybersecurity vom passiven in den aktiven Verteidigungsmodus schalten muss und was sie tun muss, um die Anlagensicherheit im digitalen Zeitalter zu gewährleisten.

Ende des Jahres 2017 wurde durch den ICS Cybersecurity-Spezialisten Dragos bekannt, dass eine Sicherheitssteuerung (SIS) eines Marktbegleiters von Hima in einer Prozessanlage im Mittleren Osten mittels einer neuen Malware gezielt angegriffen und erfolgreich gehackt wurde. Das Ziel der Angreifer war es offenbar, die Sicherheitsfunktionen des Systems zu deaktivieren, was aufgrund von Programmcodefehlern nicht gelang. Das SIS wurde kompromittiert und tat genau das, wofür es da ist: Es leitete den Shutdown der Anlage ein. Die professionelle Durchführung des Angriffs verdeutlicht jedoch eindringlich, wie ernst Anlagenbetreiber das Thema Cybersecurity nehmen müssen. Die Cyberattacke stellt zugleich eine neue Dimension der Cyberbedrohung für kritische Infrastrukturen dar. Nach derzeitigem Kenntnisstand wurde sie gezielt geplant und speziell auf das SIS des betroffenen Herstellers ausgelegt. Ein solcher Angriff auf ein SIS ist hochanspruchsvoll und nur mit signifikantem Aufwand durchzuführen. Es ist der insgesamt fünfte öffentlich bekannte ICS-Vorfall nach Stuxnet, Havex, Blackenergy2 und Crashoverride. Die Bedeutung dieses Vorfalles kann kaum hoch genug eingeschätzt werden, da hier erstmals ein Sicherheitssystem erfolgreich angegriffen worden ist, das die letzte Verteidigungslinie vor einer möglicherweise katastrophalen Auswirkung darstellt.

Ein wesentlicher Faktor begünstigte nach aktuellem Wissensstand den Angreifer: Das SIS war während des Cyberangriffs mittels eines Schlüsselschalters im Programmier-Modus belassen. In einer ordnungsgemäßen Konfiguration und dem Controller im Run-Modus, wobei Programmänderungen nicht möglich sind, hätten die Angreifer vor einer ungleich schwierigeren Herausforderung gestanden. Weitere Angriffe auf baugleiche SIS sind bisher nicht bekannt geworden.

Das Konzept von Safety verändert sich

Der Vorfall muss als Weckruf dienen, um das Bewusstsein in der Branche für das Thema Cybersecurity weiter zu schärfen. Auch wenn nur ein bestimmtes System gezielt angegriffen worden ist, stellt der Vorfall einen Wendepunkt für die Anlagensicherheit dar. Das Zusammenspiel von Safety und Security muss zukünftig im Zentrum der Betrachtung stehen. Das in obigem Beispiel verwendete SIS unterscheidet sich in Designphilosophie und Technologie deutlich von Hima-Safety-Systemen und lässt daher keine direkte Übertragbarkeit des Cyberangriffs erwarten. Fakt ist aber: Kein SIS-Hersteller kann heute und in Zukunft eine absolut und jederzeit zuverlässig sichere Lösung gegen alle Eventualitäten und Risiken versprechen.

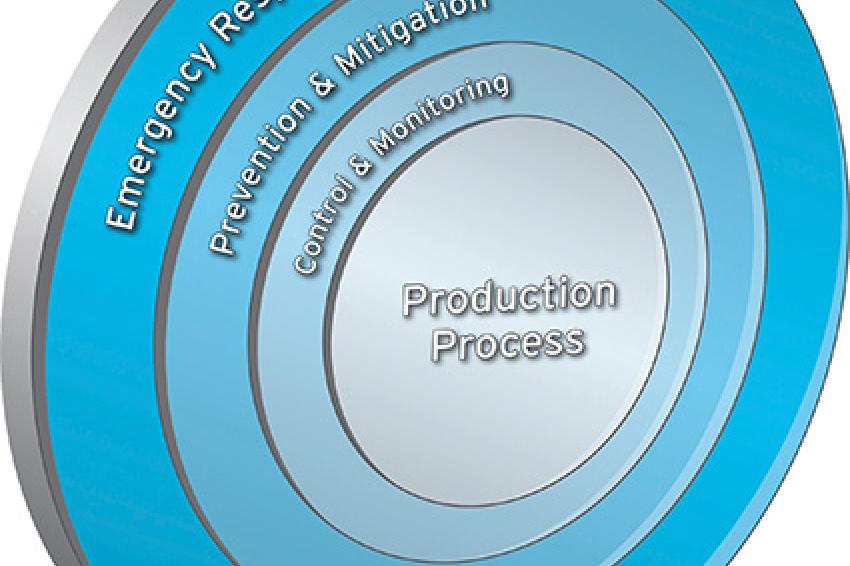

Dies liegt vor allem daran, weil Arbeitsprozesse und organisatorische Mängel auch heute noch mit Abstand die häufigste Angriffsfläche für erfolgreiche Cyberattacken sind (Abb. 1). Bleiben bspw. Schnittstellen an Systemen im laufenden Betrieb offen und dadurch programmierbar, wird Angreifern ein mögliches Einfallstor geöffnet. Als Konsequenz des Cyberangriffs ist Anlagenbetreibern dringend geraten, nicht nur auf cybersichere Komponenten zu setzen, sondern ein ganzheitliches Security-Konzept für die eigenen Anlagen zu definieren und gemeinsam mit Herstellern konsequent umzusetzen.

Sicherheitsgerichtete Automatisierungslösungen in Industrieanlagen müssen nicht mehr nur eine sichere Notabschaltung (ESD), sondern auch effektiven Schutz vor Cyberangriffen bieten. Hier entsteht ein Paradigmenwechsel: Bisher mussten einmal sicher ausgelegte Automatisierungen lediglich regelmäßig auf die einmal definierte Risikoreduktion überprüft werden. Zukünftig müssen Safety-Lösungen im Sinne der Security regelmäßig angepasst und erweitert werden. Dieser Paradigmenwechsel betrifft Anbieter und Betreiber sicherheitstechnischer Automatisierungskomponenten gleichermaßen.

Damit verändert sich komplett die Wahrnehmung von Safety-Lösungen: Ein zentrales Element moderner Sicherheitslösungen besteht darin, Cyberangriffe abzuwehren und damit kostspielige Shutdowns zu verhindern, sodass SIS verstärkt ein signifikanter Faktor für die Profitabilität einer Anlage werden.

Normenkonformität und Ebenentrennung als Grundlage

Es ist positiv zu bewerten, dass Unternehmen in der Prozessindustrie zunehmend die Wichtigkeit von Safety- und Security-Standards für die Sicherheit und Wirtschaftlichkeit ihrer Anlagen erkennen. Dennoch gibt es immer noch Unternehmen, die kein komplett normenkonformes SIS im Einsatz haben. Das bedeutet: Sie gehen ein ungleich höheres Risiko für Produktionsverluste und Schäden an Mensch und Umwelt ein. Um ein Höchstmaß an Safety und Security zu erreichen, ist es für Anlagenbetreiber unter anderem von größter Bedeutung, die Forderung der Normen für funktionale Sicherheit und Automation Security (IEC 61511 und IEC 62443) nach physikalischer Trennung von Sicherheits- (SIS) und Prozessleitsystem (BPCS) umzusetzen.

Die Normenkonformität spielt eine wichtige Rolle in der Abwehr von Cyberangriffen: Sicherheits- und Prozessleitsystem gelten nur dann im Sinne der IEC 61511 als autarke Schutzebenen, wenn sie auf unterschiedlichen Plattformen, Entwicklungsgrundlagen und Philosophien basieren. Das bedeutet konkret, dass die Systemarchitektur grundsätzlich so ausgelegt sein muss, dass keine Komponente von der Prozessleitsystem-Ebene und der Safety-Ebene gleichzeitig genutzt werden darf, ohne eine detaillierte sicherheitstechnische Analyse. Ohne klare Trennung können bspw. durchgeführte Patches im Prozessleitsystem auch Funktionalitäten des darin integrierten Sicherheitssystems beeinflussen. Das kann fatal sein. Ebenso problematisch ist es, wenn durch einen erfolgreichen Cyberangriff über den Office-PC eines Mitarbeiters auf das Prozessleitsystem gleichzeitig das integrierte Sicherheitssystem und somit die funktionale Sicherheit sowie die Cybersicherheit an sich kompromittiert wird. Wie viele der oben genannten Beispiele für erfolgreiche Cyberangriffe zeigen, stellt die Verbindung zwischen der Office-IT und dem Produktionssystem immer noch eine extreme Schwachstelle dar. Ein Angriff auf ein integriertes SIS/BPCS-System ist somit deutlich einfacher als auf ein autarkes SIS.

Bei einem erfolgreichen Cyberangriff steht eine Menge auf dem Spiel: im Ernstfall kann es zu einer Störung der Anlagensicherheit mit unkalkulierbaren Folgen für die Gesundheit der Mitarbeiter, die Sachwerte des Unternehmens und die Umwelt kommen. Es gibt inzwischen erste Cybersecurity-Versicherungen, mit denen sich Unternehmen im Falle eines Hacker-Angriffs zumindest teilweise vor finanziellem Schaden absichern können. Es ist aber fraglich, ob der Versicherungsschutz des Anlagenbetreibers vollständig greift, wenn gültige Normen nicht eingehalten werden oder eklatante Security-Mängel nachgewiesen werden können. Versicherungen gegen Cybersecurity fordern klare Risikobewertungen in Anlagen anhand der geltenden Standards, andernfalls sind Versicherungen nicht möglich oder finanziell unwirtschaftlich. Der Anlagenbetrieb ist heute nur sicher, wenn Betreiber ergänzend zur funktionalen Sicherheit auch Maßnahmen zur Cybersecurity wie die Schutzebenentrennung systematisch einführen.

Proaktive Cybersecurity ist gefragt

Die stark wachsende und immer professioneller werdende Cyberkriminalität zwingt sowohl Hersteller von Sicherheitslösungen als auch deren Anwender in der Prozessindustrie, eine proaktive Cybersecurity-Strategie zu verfolgen und ein ganzheitliches Safety-Konzept aufzubauen. Als Anlagenbetreiber muss man im Rahmen der Risikobewertung den finanziellen Aufwand für effektive Safety- und Security-Konzepte mit den Kosten eines potentiellen Shutdowns in Relation setzen, der schnell in die Millionen gehen kann. Das in Cybersecurity investierte Geld, in der Regel nur ein Bruchteil der Shutdown-Kosten, ist kein verlorenes Geld, sondern es sichert die Produktivität und Produktivität der gesamten Anlage.

Man kann als Anwender für eine bestmögliche Verteidigung sorgen, indem man Sicherheitssysteme verwendet, die selbst nur minimale Angriffsmöglichkeiten bieten. Auf den autarken SIS von Hima läuft bspw. ein 100 % eigenes Betriebssystem, das speziell für sicherheitsgerichtete Anwendungen entwickelt wurde. Dieses umfasst alle Funktionen einer Sicherheits-SPS, verzichtet aber darüber hinaus auf weitere unnötige Funktionen. Es gibt keine Softwarekomponenten aus Softwarepaketen von Drittanbietern und keine eingebauten Backdoors. Typische Attacken auf IT-Systeme sind daher nicht erfolgreich. Die Betriebssysteme der Steuerungen werden bereits während ihrer Entwicklung auf ihre Widerstandsfähigkeit gegenüber Cyberattacken getestet. Dies wird durch Security-Zertifizierung des Entwicklungsprozesses ebenso sichergestellt wie durch die für die funktionale Sicherheit notwendigen Entwicklungsprozesse (z. B. 4-Augen Prinzip).

Für Anlagenbetreiber ist es aber nicht damit getan, dass sie auf normenkonforme Hardware und Software setzen. Cybersecurity ist eine Daueraufgabe und muss schon bei der Konzeption neuer Anlagen oder vor Modernisierungsmaßnahmen gemeinsam von Anlagenbetreiber und Safety-Spezialist entwickelt werden. Für Bestandsanlagen ist mindestens eine genaue Analyse von möglichen Schwächen bei der Cybersecurity zu fordern. Neben technischen Maßnahmen müssen von den Anwendern hierbei auch organisatorische Maßnahmen ergriffen werden. Denn keine vorhandene Technologie kann einen 100 % Schutz gegen neu entstehende Angriffsmöglichkeiten bieten. Aus diesem Grund besteht ein hoher Bedarf an regelmäßiger Überprüfung interner Netzwerke und Kommunikationssysteme bspw. durch Penetration-Tests unabhängiger Stellen.

In anderen Branchen ist es heute schon üblich, dass feste Budgetgrößen für andauernde Sicherheits-Audits veranschlagt sind. Hier werden die eigenen Maßnahmen zur Cybersecurity von externen Spezialisten in „Threat Tests“ auf Herz und Nieren geprüft, mit dem Ziel, Schwachstellen zu finden und diese dann zu beheben. Man setzt also selbst proaktiv Hacker ein, um mögliche Angriffspunkte zu finden, die andere Hacker nutzen könnten.

Ergebnisse solcher Tests sollten verwendet werden, um die Sicherheitsmaßnahmen in der gesamten Branche auf ein einheitliches und wirksames Niveau zu heben. Eine Hilfe hierzu können Verbände und das Bundesamt für Sicherheit in der Informationstechnik (BSI) leisten. Letzteres hat bereits hilfreiche Dokumentation zum Thema Cybersecurity in Industriellen Steuerungssystemen aus Sicht der Hersteller wie auch der Betreiber beschrieben .

Gute Sicherheitstechnik reicht nicht

Der „Faktor Mensch“ ist die häufigste Ursache von Cyberrisiken. Hierzu zählen nicht nur gezielte Cyberattacken, um Produktionsabläufe zu stören oder Industriegeheimnisse zu stehlen, sondern auch Störungen, die durch Unachtsamkeit entstehen können. Für sicherheitsgerichtete Systeme spielen die üblichen Regeln der Cybersecurity eine noch wichtigere Rolle, da diese die letzte Verteidigungslinie vor einer möglichen Katastrophe darstellen. Ein Schutz vor menschlichen Eingriffen – absichtlich oder unabsichtlich – ist daher besonders wichtig. Ein umfassendes Schutzkonzept beinhaltet daher bspw. besonderen Zugangsschutz, eine physische Absicherung oder Plausibilitätschecks von Änderungen. Hierbei kann und muss die Technologie die Grundlage liefern, um den Menschen zu entlasten.

Darüber hinaus ist es wichtig, dass die Möglichkeiten einer Manipulation ständig im Auge behalten und berücksichtigt werden. Hier unterscheiden sich sicherheitskritische Anwendungen ganz zentral von anderen industriellen SPS- oder Office-Anwendungen. Um Security im Bereich Safety sicherzustellen, ist eine Menge Know-how nötig. Dies ist insbesondere in kleinen Betrieben eine große Herausforderung. Die Aufrechterhaltung und kontinuierliche Weiterentwicklung der Security für Anlagenbetreiber stellt daher oft eine kaum machbare Herausforderung dar. Es empfiehlt sich daher – ähnlich wie bei den oben genannten Threat Tests – erfahrene Safety- und Security-Experten mit ins Boot zu holen, um gemeinsam effektive Konzepte zu entwickeln und zu implementieren. Ein großes aktuelles Problem stellt das (spear-)phishing dar, also das gezielte Ausspionieren von Zugangsdaten zu geschützten Systemen. Wenn Mitarbeiterpassworte bekannt werden, wird ein Hacker-Angriff zum Kinderspiel. Keinesfalls sollten Anlagenbetreiber ihre Mitarbeiter jedoch als das „schwächste Glied in der Kette“ der Cybersecurity ansehen. Es geht vielmehr darum, alle Mitarbeiter zu motivieren, sich mit dem Bereich IT-Security auseinanderzusetzen und Teil einer wirksamen proaktiven Cybersecurity-Strategie zu sein und nicht darum, Schuld zu delegieren.

Wenn durch die Aktion oder Nicht-Aktion eines Mitarbeiters ein Schaden entsteht, dann ist das in erster Linie ein systemisches und kein menschliches Problem. Es ist deswegen notwendig, fehlendes technisches Wissen zu vermitteln und Mitarbeiter mit Bedrohungsszenarien, wie etwa bekannten Social-Engineering-Strategien, vertraut zu machen. Aus diesem Grund sind umfangreiche Programme zur Security-Schulung und Steigerung des Bewusstseins von Mitarbeitern ein wichtiges Maßnahmenpaket innerhalb eines proaktiven Safety-Konzepts.