Ganzheitlicher Ansatz für eine sichere letzte Verteidigungslinie

28.05.2019 -

Cyberbedrohungen werden als kritisches Gefahrenpotential für alle Unternehmen erkannt. Sie rangieren laut einer aktuellen Allianz Studie mittlerweile auf Rang 2 – gleich hinter den Gefahren, die durch einen kompletten Zusammenbruch der Supply Chain entstehen – und noch vor Naturkatastrophen und ungünstigen Marktentwicklungen. Der folgende Beitrag beleuchtet, wie die Prozessindustrie einen ganzheitlichen Ansatz in der Funktionalen Sicherheit umsetzen kann, um das Risiko für Anlagen im digitalen Zeitalter zu minimieren.

Die Grundüberlegung, die hinter einer sicheren letzten Verteidigungslinie steht, ist die Kombination von Safety und Security. Sowohl die Norm IEC 61511 (Funktionale Sicherheit) als auch die Norm IEC 62443 (IT-Sicherheit) empfehlen unabhängige Schutzebenen. Diese von beiden Normen geforderte Trennung der Schutzebenen wird in der Security auch als „Defense in Depth“ bezeichnet (Abb. 1). Demzufolge ist die Trennung bzw. Unabhängigkeit von Prozessleitsystem (Distributed Control System, DCS) und Systemen der Funktionalen Sicherheit (Safety Instrumented System, SIS) eine zentrale Anforderung. Sind alle Komponenten gleich gut zugänglich, so kann das gesamte System nur so stark sein, wie sein schwächstes Glied. Beim Einsatz integrierter Safety-Systeme, wenn also SIS und Standard-Automatisierungssystem auf der gleichen Plattform arbeiten, sind diese gleich gut zugänglich. Daher muss die gesamte Hard- und Software so gut geschützt werden wie die Sicherheitsfunktion. Dies bedeutet, dass das Standard-Automatisierungssystem dem gleichen Managementprozess unterzogen werden muss wie das SIS. Einfacher zu pflegen und zugleich sicherer im Sinne der Security ist es, von Anfang an auf getrennte DCS und SIS zu setzen.

Unterschiedliche Lebenszyklen von Funktionaler und IT-Sicherheit

Eine der größten Herausforderungen beim Aufbau von Systemen ist die Zusammenführung der unterschiedlichen Lebenszyklen von Komponenten der IT, nicht sicherer Automation und der Safety-Systeme. Diese müssen in einer Weise in Einklang gebracht werden, dass Veränderungen an einer Komponente – seien es Patches, ungewollte Bedienungsfehler oder gezielte Angriffe – die Funktionalität der anderen Systeme nicht beeinflussen. Insbesondere müssen die Safety Systeme geschützt werden, da diese oftmals regulatorischen Auflagen unterliegen. Um also zu verhindern, dass Modifikationen im Rahmen des Security-Lebenszyklus (Updates nach Tagen/Wochen), die einen Einfluss auf den Lebenszyklus des funktionalen Sicherheitssystems (Updates nach Jahren) haben, müssen die beiden Bereiche zunächst entkoppelt werden.

Entkopplung bedeutet:

Die Trennung der Systeme, die Teil der funktionalen Sicherheitslösung sind, von den restlichen Komponenten. Dies ist in den Richtlinien hierzu in IEC 61508-1, Kapitel 7.6.2.7, dargelegt.

Zu gewährleisten, dass die Bauteile innerhalb der Security-Umgebung für die Funktionale Sicherheit keine regelmäßigen Security-Patches erfordern, da dies erheblichen Prüfaufwand nach sich ziehen kann. Gemäß IEC 61511 müssen alle Modifikationen, die zu einer Änderung des Verhaltens des SIS führen, geprüft werden. Es ist davon auszugehen, dass Security-Patches, die potentiell das Zeitverhalten des SIS verändern können, nach Implementierung entweder direkt am System im Feld oder an einem Testsystem, das alle verwendeten Funktionalitäten vollumfänglich prüfen kann, getestet werden müssen.

Sicherzustellen, dass alle Geräte mit Schreibzugriff auf die Sicherheitslösung Teil der Security-Umgebung, in der das SIS betrieben wird, sind. Das ist vor allem die Engineeringstation. Bedienstationen können ebenfalls an das SIS angeschlossen werden. Sind diese außerhalb der Security-Umgebung, muss gewährleistet sein, dass eine Übertragung von Daten zum SIS nicht zu kritischen Situationen führt.

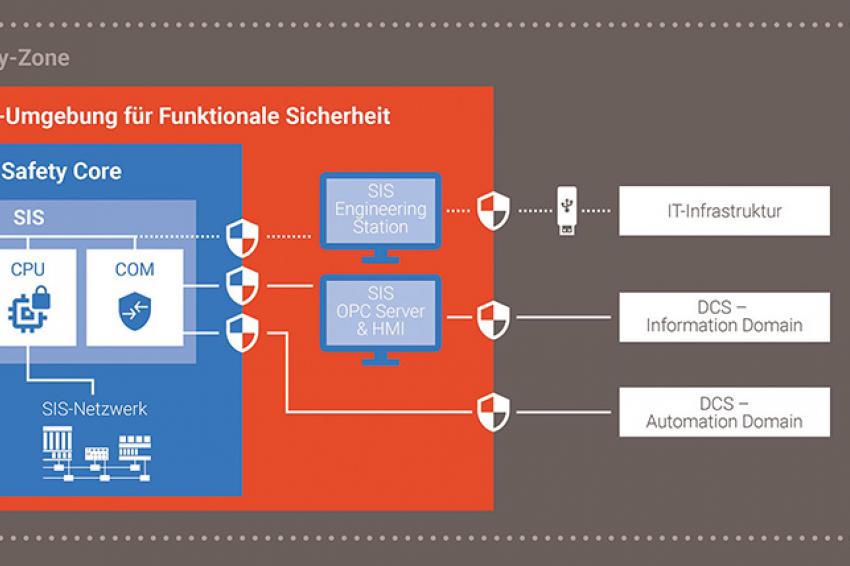

Security-Umgebung für Funktionale Sicherheit

Wie eine Safety-Lösung effizient Security-Anforderungen unterstützen kann, soll anhand von Abb. 2 erläutert werden. Der Kern der Lösung ist der von Hima entwickelte „Secure Safety Core“. Dieser umfasst die gesamte Steuerung und die zugehörigen Feldanschlüsse. Die Komponenten innerhalb dieses Kerns beinhalten Schutzmaßnahmen wie die Zwei-Faktor-Authentifizierung, die den unautorisierten Zugriff unterbindet, aber auch den Aufbau einer DMZ-Funktionalität, die z. B. den Schutz vor direktem Zugriff auf Remote IO unterbindet (RIO), oder eine Portfilterung, die lediglich konfigurierte Kommunikation zulässt (ähnlich wie bei Firewalls).

Die Kommunikation zwischen den CPUs und den Kommunikationsprozessoren (COM) wird über ein dediziertes Gateway geleitet, das vollständig von der CPU gesteuert wird. Die COM kann also lediglich Kommunikationsdaten bearbeiten und bereitstellen, jedoch niemals direkten Einfluss auf die CPU nehmen. Um mit der Außenwelt zu kommunizieren, verfügen CPU und COM jeweils über einen Ethernet-Switch. Diese Switches sind vollständig unabhängig voneinander.

Ein Leitsystem (Basic Process Control System, BPCS), das an einem COM-Modul angeschlossen ist, kann bspw. lesend und schreibend auf diese COM zugreifen. Der Zugriff auf die CPU oder an die CPU angeschlossene Geräte bleibt dem BPCS jedoch verwehrt. So ist es möglich, den spezifizierten Betrieb der einzelnen CPUs auch dann aufrechtzuerhalten, wenn ein erfolgreicher Angriff auf einen Kommunikationsprozessor durchgeführt und dieser unter die Kontrolle des Angreifers gebracht wurde. Die Sicherheitsfunktion ist somit noch voll erhalten.

Dieser Secure Safety Core ist vor den angeschlossenen Feldgeräten aufgebaut. Ein direkter Zugang zu den Feldgeräten bleibt externen Komponenten verwehrt, was dem Defense-in-Depth-Ansatz entspricht. Mittels dieser Schutzmaßnahmen wird gewährleistet, dass Sicherheitsfunktionen auch bei Angriffen aufrechterhalten werden können.

Secure Anbindung an die Außenwelt

Sehr oft werden mehrere Sicherheitslösungen über mehrere SIS und/oder RIO verteilt. Aus diesem Grund werden die zugehörigen Systeme im Hima Security Environment for Functional Safety zusammengefasst. Diese folgen alle dem oben beschriebenen Ansatz des Secure Safety Core, bieten alle denselben Schutz und ermöglichen somit den securen Betrieb für zentrale wie für dezentrale Lösungen.

Typischerweise müssen Komponenten eines Systems der Funktionalen Sicherheit mit der Außenwelt kommunizieren können. Dazu sind dedizierte Kommunikationskanäle (conduits) zwischen der Plant Security Zone und der übergeordneten Zone (z. B. Automation Domain oder Information Domain) zu schaffen. Häufig verwendete Kommunikationsschnittstellen sind OPC (Open Platform Communications)-Server oder immer noch das bewährte Modbus TCP-Protokoll. Diese sind den Security-Anforderungen gemäß ausreichend zu schützen. Dies geschieht häufig durch Firewalls.

Durch die Funktionen des Secure Safety Core und den normgerechten Aufbau in unterschiedliche Schutzebenen (Zones and Conduits) bietet die Hima-Sicherheitsplattform eine effektive Trennung. Diese Trennung sollte selbstverständlich gemäß IEC 62443 und dem darin beschriebenen Defense-in-Depth Ansatz in der gesamten Anlage aufgebaut werden.

Bestens für die Zukunft vorbereitet

Hinsichtlich des Prozessor- und Kommunikationsmoduls wird die IT-Sicherheit der Hima-Hardware durch das Security-Zertifikat Achilles-Level 1 belegt. Dieses Zertifikat wurde vom unabhängigen kanadischen Industrial-Security-Spezialisten Wurldtech erstmals 2009 für die Steuerung HIMax erstellt. Bei den Tests, die der Zertifizierung vorausgingen, waren CPU und COM zu keiner Zeit hinsichtlich der IT-Sicherheit beeinträchtigt. Ebenso gehört Hima weltweit zu den ersten Unternehmen, die das neue Cyber-Security-Zertifikat vom TÜV Rheinland erhalten haben. Das Prüfunternehmen zertifizierte das Prozessor- und das HIMax-Kommunikationsmodul für SL1 gemäß der internationalen Standards IEC 62443-4-1, IEC 62443-4-2 und ISASecure EDSA 2.0.0. Dabei beschreibt der Teil -4-1 den Entwicklungsprozess und Teil -4-2 die Funktionalitäten des Produktes, das zertifiziert wird.

Die sichere letzte Verteidigungslinie aus einer Hand

Aus der Sicht des Anwenders ist es sinnvoll, eine durchdachte Sicherheitsumgebung aus einer Hand zu nutzen, die sowohl die Anforderungen hinsichtlich der Funktionalen Sicherheit als auch bezüglich der IT-Sicherheit berücksichtigt. Himas cybersichere einheitliche Sicherheitsplattform wird allen Anforderungen einer sicheren letzten Verteidigungslinie gerecht. Das Plattformkonzept setzt sich aus flexibel miteinander kombinierbaren Lösungen zusammen, die alle auf demselben Engineering-Tool, demselben Sicherheitskonzept, derselben Firmware und demselben Kommunikationsprotokoll basieren. Die Smart Safety Platform sorgt dafür, dass die Sicherheitsstandards in allen Anlagen nach den strengsten internationalen Normen erfüllt werden – überall auf der Welt. In ihr sind das besprochene Security Environment for Functional Safety mit dem Secure Safety Core als integrale Bestandteile enthalten und das „Defense in Depth“-Konzept wirksam umgesetzt.

Damit bietet der Brühler Sicherheitsspezialist eine zukunftssichere Lösung für die Prozessindustrie an, die zugleich „safe & secure“ ist, da sie sowohl die Schutzebentrennung umsetzt als auch die unterschiedlichen Lebenszyklen berücksichtigt.